SEGURIDAD WIFI Y REDES INFRAESTRUCTURA

Índice de contenido

Qué necesito para crear mi red wifi

Ejemplos de redes y diferencias

CONFIGURACIÓN RED WIFI INFRAESTRUCTURA

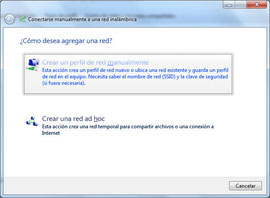

Configuración red Infraestructura en Windows 7

Objetivo

La principal diferencia con la práctica de red ad hoc es que en la red infraestructura nos conectamos a través de un punto de acceso. En este caso hemos configurado el punto de acceso con una clave y con seguridad. Ahora quien emite no es un ordenador sino el punto de acceso. Entonces todos los ordenadores con antena wifi que estén al alcance captarán la señal y tendrán la opción de conectarse a esa red (si saben la clave claro).

También nos hemos organizado por mesas para hacer la práctica y crear diferentes puntos de acceso.

Qué es una red Wifi

Son aquellas que se comunican por un medio de transmisión sin cables (Wireless) mediante ondas electromagnéticas. La transmisión y la recepción se realiza a través de antenas. Tienen ventajas como la rápida instalación de la red sin la necesidad de usar cableado, permiten la movilidad y tienen menos costes de mantenimiento que una red convencional.

Todos los sistemas de transmisión de datos inalámbricos han de cumplir alguno de los estándares aceptados para ser considerados como tales, la razón de esto es velar por la compatibilidad entre los distintos aparatos del mercado.

|

Estándar |

Velocidad Máxima |

Banda Frecuencia |

|

802.11 |

1 y 2 Mbps |

2.4 Ghz |

|

802.11 a |

54 Mbps |

5.15 Ghz |

|

802.11 b |

11 Mbps |

2.4 Ghz |

|

802.11 g |

54 Mbps |

2.4 Ghz |

|

802.11 n |

100 Mbps |

2.4 Ghz ~ 40 Ghz |

Qué necesito para crear mi red wifi

Router

Un router es el dispositivo necesario para conectar una red de equipos informáticos a internet. En la actualidad es habitual que estos dispositivos ofrezcan además de conexiones por cable (RJ45) para crear redes LAN una o más antenas para facilitar la conexión inalámbrica.

AP (Punto de acceso)

Este dispositivo conecta de modo inalámbrico con la red de ordenadores (LAN) cableada. Es decir, es el traductor entre las comunicaciones de datos inalámbricas y las comunicaciones de datos cableadas.

Tarjeta de acceso a la red inalámbrica

Es el dispositivo que se instala del lado del usuario inalámbrico de la red, las Tarjetas de Red Inalámbricas se comunican con el punto de acceso a la red cableada. La Tarjeta de Red Inalámbrica puede ser de distintos modelos en función de nuestras necesidades:

Tarjeta de Red Inalámbrica USB: Cuando la conexión al ordenador se realiza a través del puerto USB. Suele utilizarse estos adaptadores cuando se desea una conexión externa fácilmente desconectable o portable.

Tarjeta de Red Inalámbrica PCI: Cuando la conexión al ordenador se realiza a través de su slot interno PCI. Suele utilizarse este adaptador cuando se desea que la conexión esté dentro del ordenador.

Tarjeta de Red Inalámbrica PCMCIA: Cuando la conexión al ordenador se realiza a través de su ranura (slot) PCMCIA.

Seguridad Wifi

Uno de los problemas más graves a los cuales se enfrenta actualmente la tecnología WiFi es la seguridad. Un muy elevado porcentaje de redes son instaladas sin tener en consideración la seguridad convirtiendo así sus redes en redes abiertas o muy vulnerables, sin proteger la información que por ellas circulan.

Existen varias alternativas para garantizar la seguridad de estas redes. Las más comunes son la utilización de protocolos de cifrado de datos para los estándares WiFi:

WEP

WPA

WPA2

Seguridad Wep

-

WEP (Wired Equivalent Privacy),cifra los datos en su red de forma que sólo el destinatario deseado pueda acceder a ellos. Los cifrados de 64 y 128 bits son dos niveles de seguridad WEP. WEP codifica los datos mediante una “clave” de cifrado antes de enviarlo al aire.

-

Cuanto más larga sea la clave, más fuerte será el cifrado. Cualquier dispositivo de recepción deberá conocer dicha clave para descifrar los datos. Las claves se insertan como cadenas de 10 o 26 dígitos hexadecimales y 5 o 13 dígitos alfanuméricos.

-

La activación del cifrado WEP de 128 bits evitará que el pirata informático ocasional acceda a sus archivos o emplee su conexión a Internet de alta velocidad. Sin embargo, si la clave de seguridad es estática o no cambia, es posible que un intruso motivado irrumpa en su red mediante el empleo de tiempo y esfuerzo.

-

Se recomienda cambiar la clave WEP frecuentemente. A pesar de esta limitación, WEP es mejor que no disponer de ningún tipo de seguridad y debería estar activado como nivel de seguridad mínimo.

Seguridad WPA

-

WPA (Wifi Protected Access) emplea el cifrado de clave dinámico, lo que significa que la clave está cambiando constantemente y hacen que las incursiones en la red inalámbrica sean más difíciles que con WEP.

-

WPA está considerado como uno de los más altos niveles de seguridad inalámbrica para su red, es el método recomendado si su dispositivo es compatible con este tipo de cifrado. Las claves se insertan como de dígitos alfanuméricos, sin restricción de longitud, en la que se recomienda utilizar caracteres especiales, números, mayúsculas y minúsculas, y palabras difíciles de asociar entre ellas o con información personal.

-

Hay dos versiones de WPA, que utilizan distintos procesos de autenticación:

-

Para el uso doméstico: protocolo TKIP

-

Para el uso empresarial: protocolo EAP

Para el uso personal doméstico:

-

El Protocolo de integridad de claves temporales (TKIP) es un tipo de mecanismo empleado para crear el cifrado de clave dinámico y autenticación mutua. TKIP aporta las características de seguridad que corrige las limitaciones de WEP. Debido a que las claves están en constante cambio, ofrecen un alto nivel de seguridad para su red.

Para el uso en empresarial/de negocios:

-

El Protocolo de autenticación extensible (EAP) se emplea para el intercambio de mensajes durante el proceso de autenticación. Emplea la tecnología de servidor 802.1x para autenticar los usuarios a través de un servidor RADIUS (Servicio de usuario de marcado con autenticación remota). Esto aporta una seguridad de fuerza industrial para su red, pero necesita un servidor RADIUS.

Seguridad WPA2

-

WPA2 es la segunda generación de WPA y está actualmente disponible en los AP más modernos del mercado.

-

WPA2 no se creó para afrontar ninguna de las limitaciones de WPA, y es compatible con los productos anteriores que son compatibles con WPA.

-

La principal diferencia entre WPA original y WPA2 es que la segunda necesita el Estándar avanzado de cifrado (AES) para el cifrado de los datos, mientras que WPA original emplea TKIP.

-

AES aporta la seguridad necesaria para cumplir los máximos estándares de nivel de muchas de las agencias del gobierno federal. Al igual que WPA original, WPA2 será compatible tanto con la versión para la empresa como con la doméstica.

Recomendaciones

Más que hablar de la gran regla de la seguridad podemos hablar de una serie de estrategias que, aunque no definitivas de forma individual, en su conjunto pueden mantener nuestra red oculta o protegida de ojos ajenos.

-

-

-

Recomendaciones

-

Cambia la contraseña por defecto

-

Usa encriptación WEP/WPA.

-

Cambia el SSID por defecto.

-

Desactiva el broadcasting SSID.

-

Activa el filtrado de direcciones MAC.

-

Establece el nº máximo de dispositivos que pueden conectarse.

-

Desactiva DHCP.

-

Desconecta el AP cuando no lo uses.

-

Cambia las claves WEP regularmente.

-

-

-

2.0

Cambia la contraseña por defecto.

-

Todos los fabricantes establecen un password por defecto de acceso a la administración del Punto de Acceso.

-

Al usar un fabricante la misma contraseña para todos sus equipos, es fácil o posible que el observador la conozca

Usa encriptación WEP/WPA.

-

Activa en el Punto de Acceso la encriptación WEP. Mejor de 128 bits que de 64 bit, cuanto mayor sea el número de bits mejor. Si tu router/AP permite encriptación WPA es preferible utilizar esta por ser más segura aunque este sistema no funciona en algunos APs que funcionan con estándares IEEE 802.11 antiguos

-

Los Puntos de Acceso más recientes permiten escribir una frase a partir de la cual se generan automáticamente las claves. Es importante que en esta frase intercales mayúsculas con minúsculas y números, evites utilizar palabras incluidas en el diccionario y secuencias contiguas en el teclado (como "qwerty", "fghjk" o "12345").

-

Después de configurar el AP tendrás que configurar los accesorios o dispositivos Wi-Fi de tu red. En éstos tendrás que marcar la misma clave WEP (posiblemente puedas utilizar la frase anterior) que has establecido para el AP.

NOTA: Con algunos programas (Sniffer) y el suficiente tiempo pueden obtenerse estas claves. En cualquier caso si el observador encuentra una red sin encriptación y otra con encriptación, preferirá "investigar" la primera en vez de la segunda.

Cambia el SSID por defecto.

-

Suele ser algo del estilo a "default", "wireless", "101", "linksys" o "SSID". En vez de "MiAP", "AP-Pepito" o el nombre de la empresa es preferible escoger algo menos atractivo para el observador, como puede ser "Broken", "Down" o "Desconectado".

-

Si no llamamos la atención de el observador hay menos posibilidades de que éste intente entrar en nuestra red.

Desactiva el broadcasting SSID.

-

El broadcasting SSID permite que los nuevos equipos que quieran conectarse a la red Wi-Fi identifiquen automáticamente los datos de la red inalámbrica, evitando así la tarea de configuración manual.

-

Al desactivarlo tendrás que introducir manualmente el SSID en la configuración de cada nuevo equipo que quieras conectar.

Activa el filtrado de direcciones MAC.

Activa en el AP el filtrado de direcciones MAC de los dispositivos Wi-Fi que actualmente tengas funcionando. Al activar el filtrado MAC dejarás que sólo los dispositivos con las direcciones MAC

especificadas se conecten a tu red Wi-Fi.

NOTA: Es posible conocer las direcciones MAC de los equipos que se conectan a la red con tan sólo "escuchar" con el programa adecuado, ya que las direcciones MAC se transmiten "en abierto", sin encriptar, entre el Punto de Acceso y el equipo.

Establece el número máximo de dispositivos que pueden conectarse.

-

Si el AP lo permite, establece el número máximo de dispositivos que pueden conectarse al mismo tiempo al Punto de Acceso.

Desactiva DHCP.

-

Desactiva DHCP en el router ADSL y en el AP.

-

En la configuración de los dispositivos/accesorios Wi-Fi tendrás que introducir a mano la dirección IP, la puerta de enlace, la máscara de subred y el DNS primario y secundario.

NOTA: Si el observador conoce "el formato" y el rango de IPs que usamos en nuestra red, no habremos conseguido nada con este punto.

Desconecta el AP cuando no lo uses.

-

Desconecta el Punto de Acceso de la alimentación cuando no lo estés usando o no vayas a hacerlo durante una temporada. El AP almacena la configuración y no necesitarás introducirla de nuevo cada vez que lo conectes.

Cambia las claves WEP regularmente.

-

Por ejemplo semanalmente o cada 2 ó 3 semanas.

-

Antes decíamos que existen aplicaciones capaces de obtener la clave WEP de nuestra red Wi-Fi analizando los datos transmitidos por la misma. Pueden ser necesarios entre 1 y 4 Gb de datos para romper una clave WEP, dependiendo de la complejidad de las claves.

-

Cuando lleguemos a este caudal de información transmitida es recomendable cambiar las claves.

-

Recuerda que tendrás que poner la misma clave WEP en el Punto de Acceso y en los dispositivos que se vayan a conectar a éste.

Resumiendo

-

Siempre se debe establecer algún sistema de seguridad para evitar poner nuestros datos en riesgo. Se puede optar por WEP o WPA.

-

La seguridad con WEP tiene algunos defectos. Las claves puede que no funcionen biensi se utilizan tarjetas y puntos de acceso de distintos fabricantes, por ejemplo. Con WPA esto queda solucionado con una clave o secreto compartido que puede tener entre 8 y 63 caracteres de largo.

-

Se recomienda cambiar la clave WEP frecuentemente.

-

A pesar de esta limitación, WEP es mejor que no disponer de ningún tipo de seguridad y debería estar activado como nivel de seguridad mínimo.

-

Lo que hace a WPA más seguro es que la clave se cambia automáticamente cada cierto tiempo, y se actualiza en todos los equipos conectados.

-

Hay un sistema que se encarga de distribuir las nuevas claves de forma segura llamado TKIP.

-

Si tu AP lo permite actualízalo y podrás implementar el WPA2 que utiliza el estándar avanzado de cifrado (AES) para el cifrado de los datos y aporta mayor seguridad.

Conclusión

-

Es una tendencia general pensar que la informática “per se” es segura.

-

En las comunicaciones inalámbricas tendemos a pensar lo mismo...¿será porque no vemos las ondas...?

-

Seguro que no dejamos a cualquiera que pase por la calle subir con su portátil a casa o a la oficina y conectarse a nuestra red "cabledada".

-

Con las redes inalámbricas deberíamos adoptar medidas de seguridad en aras a proteger nuestra red e información de posibles ataques indeseados. Por ello y además de establecer las pautas anteriores en nuestra red wifi es altamente recomendable además:

-

Disponer de un antivirus en cada uno de los Pcs conectados a la red y mantenerlo actualizado.

-

Disponer de un firewall (cortafuegos) debidamente configurado y actualizado.

-

Actualizar el sistema operativo frecuentemente preocupándonos sobre todo de aquellas actualizaciones que el fabricante identifica como críticas para la seguridad.

CONFIGURACIÓN RED WIFI INFRAESTRUCTURA

Esta práctica es similar a la anterior, pero ahora vamos a crear la red en modo INFRAESTRUCTURA.

Configuración en Windows XP

Para empezar, debemos localizar el icono Mis sitios de red en el escritorio de nuestro ordenador. Una vez localizado(normalmente suele encontrarse debajo o muy próximo al icono Mi PC), hacemos click con el botón derecho del ratón y nos apareara el menú contextual en el que elegiremos la opción Propiedades como se muestra en la figura.

En la ventana que aparece a continuación volvemos a hacer click con el botón derecho del ratón sobre el icono Conexiones de red inalámbricas y también seleccionamos la opción Propiedades como muestra la figura.

De nuevo veremos una nueva ventana, en la que hay que comprobar que está seleccionada la opción Cualquier red disponible (punto de acceso preferido) o Sólo redes de punto de acceso (infraestructura).

Después pulsamos sobre el botón Agregar señalado en la figura que apareció inicialmente y aparecerá otra ventana llamada Propiedades de red inalámbrica

En primer lugar le daremos un nombre a la red. Para ello introduciremos el nombre que deseemos en la casilla Nombre de red (SSID), que en este caso hemos llamado TSM

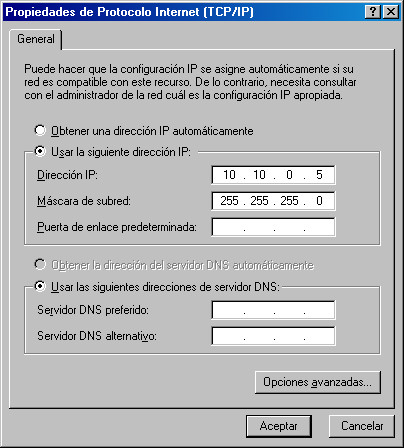

A continuación, debemos asignar direcciones IP a los equipos que vaya a acceder a la red por lo que nos obligara a ponernos de acuerdo con los otros usuarios que usen la red. El número de la dirección IP de será único para cada usuario y de cualquiera de los tipos de IP privadas. En este ejemplo usaremos el rango de direcciones 10.10.0.x y como máscara de red la 255.255.255.0 (máscara 24) A mí me ha tocado la 10.10.0.5

Para configurar nuestra IP nos dirigimos a la pestaña general de la ventana Propiedades de Conexiones de red inalámbricas y pinchamos sobre Protocolo de Internet (TCP/IP) y a continuación sobre el botón Propiedades.

Una vez realizados todos estos pasos ya dispondremos de nuestra Red Wifi y podremos compartir archivos, documentos y realizar trabajos en grupo.

www.microinformatica.jimdo.com

www.microinformatica.jimdo.com